Saviez-vous que 56% des PME ont connu des incidents de cybersécurité en 2022? Plus de 185 000 attaques ont été réussies sur les systèmes d’information des orgsanisations françaises en 2022, soit plus de 1000 par jour ! Et parmi ces attaques, plus de 90% sont passées par l’email, dont 80% sous forme de Phishing!

Le phishing, ou hameçonnage est une technique d’attaque visant à dérober des informations sensibles aux utilisateurs.En se faisant passer pour des entités de confiance, les cybercriminels incitent leurs victimes à cliquer sur des liens malveillants ou à divulguer des données personnelles.

Cet article vise à vous éclairer sur les différentes formes de phishing les plus fréquentes, les dangers potentiels et surtout les meilleures pratiques pour vous protéger.

I. Qu’est-ce que le phishing ?

Le phishing repose sur la manipulation et l’ingénierie sociale (scénario de persuasion) pour tromper les utilisateurs. Les pirates imitent l’identité d’organismes légitimes, tels que des banques, des administrations, des organismes de sécurité sociale ou des entreprises connues, afin de gagner la confiance de leurs victimes.

Leur modus operandi s’articule autour de divers canaux :

- Emails: Le vecteur le plus courant (80% des attaques), souvent sous forme de messages urgents ou de notifications de compte. Par exemple vous receves un email de la Caisse d’Allocation Familiale vous informant que vous allez percevoir vos droits et vous demandant de vous connecter sur votre compte en cliquant sur un faux lien…

- SMS: Les “smishing” tentent d’hameçonner les utilisateurs via des SMS frauduleux. Un exemple récent : un faux message de votre banque vous demandant de mettre à jour vos informations ou bien un message d’un organisme de livraison (DHL, LaPoste…) avec un lien pour suivre l’avancée de la livraison…

- Sites web: Des sites web contrefaits imitant des plateformes légitimes pour capturer des informations sensibles. Ces sites reprennet le même design que les sites qu’ils imitent et il est souvent difficile de voir la différence.

- Appels téléphoniques: Le “vishing” consiste à duper les victimes par téléphone en se faisant passer pour un service client ou une autorité. Les personnes âgées sont particulièrement vulnérables à ce type d’attaque, les criminels se faisant passer pour des employés de la banque, de la compagnie de téléphone… mais tout le monde peut être victime de ce type d’attaque.

Lors d’une attaque de Phishing, les criminels vous demanderont souvent le type d’informations suivantes :

- Date de naissance

- numéro de sécurité sociale

- Numéro de téléphone

- Adresse postale

- Détails de votre carte de crédit (sur une fausse page internet d’une banque par exemple)

- Vos détails de connexion

- Votre mot de passe…

- II. Les différentes formes de phishing

Le terme général de phishing comprend en fait plusieurs variantes, chacune ciblant des objectifs spécifiques :

- Attaques par hameçonnage classique: visent à obtenir des informations personnelles, des informations sensibles comme vos données bancaires.

- Attaques par spear phishing: ciblent des individus spécifiques au sein d’une organisation. Ce type d’attaque se déroule souvent en plusieurs étapes, l’objectif étant petit à petit de gagner la confiance des individus pour obtenir des données sensible.

- Attaques par whale phishing: s’attaquent aux dirigeants d’entreprises pour des gains importants. Le terme Whale (baleine) faisant référence au gain potentiel que les criminels espèrent récupérer.

- Attaques par ransomware: combinent le phishing avec un logiciel malveillant pour chiffrer les données, bloquer parfois votre ordinateur à distance et extorquer une rançon en échange de vous rendre l’accès à vos données et/ou ordinateur. Ce type d’attaque peut se dérouler sur plusieurs mois, les criminels récupérant au passage des informations pour mener des attaques futures.

- Attaques par typosquattage: exploitent des fautes d’orthographe dans les noms de domaine pour rediriger vers des sites frauduleux. Exemple : Peypal au lieu de Paypal, neteflix.com ou netflix.org pour contrefaire le site netflix.com

Quelque soit la forme empruntée par les criminels, il s’agit toujours d’exploiter la crédulité des victimes, les habitudes, le manque de vigilence pour arriver à leur fin.

Comment repérer un email frauduleux ou un site de Phishing :

- Un email provenant d’un service ou d’un site Internet dont vous n’êtes pas client.e

- Un email venant d’une source de confiance mais avec de nombreuses fautes d’orthographe

- Un nom ou une adresse d’expéditeur inhabituelle

- Un email avec un sujet trop alléchant, une offre trop belle pour être vraie

- Une apparence suspecte

- Une absence de personnalisation

- Une demande inhabituelle

- Une demande d’informations confidentielles

- Un message inquiétant

- Une incitation à cliquer sur un lien

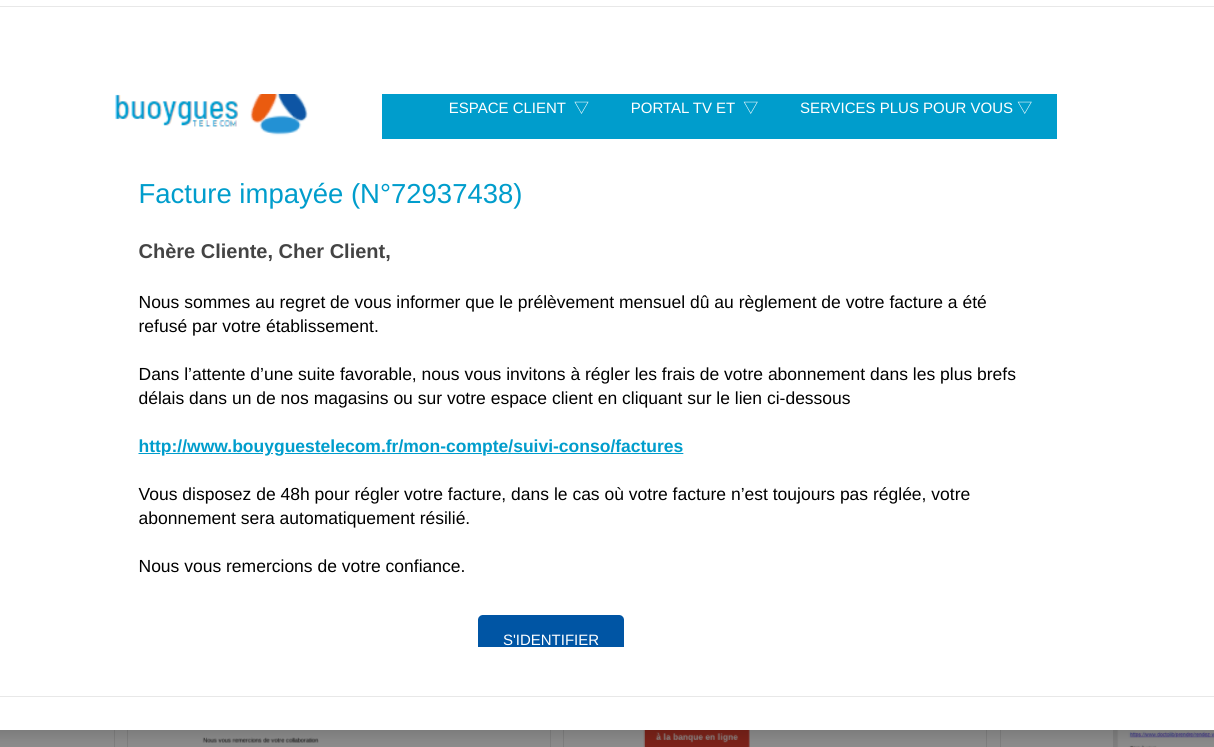

Exemple d’emails qui doivent vous alerter :

- Demande de mise à jour ou de confirmation de données personnelles – identifiants, mots de passe, coordonnées bancaires… – par un prétendu organisme public ou commercial de confiance, sous peine de sanction.

- Défaut de paiement ou problème de facturation : un faux mail vous informe qu’un bien ne peut être expédié en raison d’un problème de facturation ou que vous devez régler uimpayé.

- Demande d’informations inattendue pour un remboursement, une annulation de commande, une livraison, etc.

- Demande d’informations contre l’envoi d’un cadeau ou pour participer à un jeu-concours avec un gain attrayant, ou encore pour récupérer le gain d’une loterie.

- Demande de règlement pour éviter la fermeture d’un accès, la perte d’un nom de domaine ou une prétendue mise en conformité RGPD.

- Appel aux dons frauduleux.

- Appel à l’aide : le cybercriminel se fait passer pour un proche, expliquant qu’il se trouve dans une situation désastreuse qui requiert votre aide financière.

- Les chaînes d’emails type porte-bonheur, pyramide financière, appel à solidarité ou alerte virale, peuvent dissimuler une tentative de phishing.

Exemple :

III. Les dangers du phishing

Les conséquences d’une attaque de phishing peuvent être lourdes, couteuses :

- Vol de données personnelles: identifiants de connexion, numéros de carte bancaire, informations sensibles.

- Usurpation d’identité: utilisation des informations volées pour commettre des fraudes.

- Infiltration de systèmes informatiques: installation de logiciels malveillants pour infecter les appareils.

- Détournement de fonds: transferts d’argent non autorisés à partir de comptes bancaires.

- Dommages à la réputation: perte de confiance des clients et partenaires pour les entreprises.

La loi française évoque les infractions suivantes :

Dans le Code pénal

- Usurpation d’identité (article 226-4-1) : le fait d’usurper l’identité d’un tiers ou de faire usage d’une ou plusieurs données de toute nature permettant de l’identifier en vue de troubler sa tranquillité ou celle d’autrui, ou de porter atteinte à son honneur ou à sa considération, est passible d’une peine d’un an d’emprisonnement et de 15.000 euros d’amende.

- Collecte de données à caractère personnel par un moyen frauduleux, déloyal ou illicite (article 226-18 : une telle collecte constitue un délit passible d’une peine d’emprisonnement de cinq ans et de 300.000 euros d’amende.

- Escroquerie (article 313-1) : l’escroquerie est le fait, soit par l’usage d’un faux nom ou d’une fausse qualité, soit par l’abus d’une qualité vraie, soit par l’emploi de manœuvres frauduleuses, de tromper une personne physique ou morale et de la déterminer ainsi, à son préjudice ou au préjudice d’un tiers, à remettre des fonds, des valeurs ou un bien quelconque, à fournir un service ou à consentir un acte opérant obligation ou décharge. Délit passible d’une peine d’emprisonnement de cinq ans et de 375.000 euros d’amende.

- Accès frauduleux à un système de traitement automatisé de données (article 323-1) : le fait d’accéder ou de se maintenir, frauduleusement, dans tout ou partie d’un système de traitement automatisé de données est passible de deux ans d’emprisonnement et de 60.000 euros d’amende. Lorsqu’il en est résulté soit la suppression ou la modification de données contenues dans le système, soit une altération du fonctionnement de ce système, la peine est de trois ans d’emprisonnement et de 100.000 euros d’amende.

Dans le Code monétaire et financier

Contrefaçon et usage frauduleux de moyen de paiement (articles L163-3 et L163-4) : délit passible d’une peine d’emprisonnement de sept ans et de 750.000 euros d’amende.

Enfin dans le Code de la propriété intellectuelle

Contrefaçon des marques (logos, signes, emblèmes…) utilisées lors de l’hameçonnage (articles L.713-2 et L.713-3) : Délit passible d’une peine d’emprisonnement de trois ans et de 300.000 euros d’amende.

IV. Comment se protéger du phishing ?

A. Sensibilisation et vigilance

La première ligne de défense réside dans la sensibilisation aux techniques de phishing.

Restez vigilants face à tout message suspect, même s’il provient d’une source apparemment fiable.

B. Vérifier l’expéditeur et l’URL

Examinez attentivement l’adresse email et l’URL du site web avant de cliquer.

Méfiez-vous des adresses suspectes ou comportant des fautes d’orthographe.

C. Ne jamais divulguer d’informations sensibles

Aucune entité légitime ne vous demandera jamais vos identifiants de connexion ou vos données bancaires par email, SMS ou téléphone.

D. Survoler les liens avant de cliquer

Ne cliquez jamais directement sur un lien suspect. Passez votre souris sur le lien pour afficher l’URL de destination et vérifier sa légitimité.

E. Installer un antivirus et un anti-phishing

Utilisez un antivirus et un logiciel anti-phishing performants pour détecter et bloquer les menaces en ligne.

F. Se tenir informé des dernières menaces

Restez informé des nouvelles techniques de phishing en consultant des sources fiables et en suivant les recommandations des autorités de cybersécurité.

G. Entrez de fausses données sur les sites importants

Une astuce lorsque vous avez un doute sur l’identité du site sur lequel vous vous trouvez, sur l’espace de connexion entrez un faux identifiant, une fausse adresse email ou un faux mot de passe. Si vous arrivez à entrer sur le site malgré cela, le site n’est pas un site officiel : en effet, si les sites de Phishing reprennent parfaitement le design des sites qu’ils imitent, ils n’ont pas accès aux bases de données (la récupération de données étant l’objectif des attaques), et donc ils ne peuvent pas disposer de vos identifiants et mots de passe.

V. Que faire en cas d’attaque de phishing ?

- Ne répondez pas aux emails ou SMS suspects.

- Ne cliquez sur aucun lien ou pièce jointe.

- Modifiez immédiatement vos mots de passe si vous pensez qu’ils ont été compromis.

- Signalez l’attaque aux autorités de cybersécurité.

- Contactez votre banque ou votre service de paiement en cas de suspicion de fraude.

Quelques liens utiles :

- Le guide de prévention contre les arnaques

- Site www.cybermalveillance.fr

- Phishing-initiative.fr

- Signal-spam.fr

- Info escroqueries au 0 805 805 817 (numéro gratuit)

- signal.conso.gouv.fr

Le phishing est une menace constante, mais en adoptant une vigilance accrue et en suivant les bonnes pratiques, vous pouvez minimiser les risques d’être victime d’une cyberattaque. N’hésitez

Sources : Mailinblack.com. Rapport du Sénat sur la Cybersécurité dans les entreprises françaises, Rapport Global Security Outlook 2022 du World Economic Forum, Panorama de la Cybermenace de ANSSI, Étude Ipsos et Terranova Security., cybermalveillance.gouv.fr